Segundo

Parcial

APERTURA

conferencia de cyberseguridad

como los haker hace dinero uno de los casos que le generan mas ganancias a los hakers es el romsom que se trata de enviar un software malicioso por coreo electrónico mensaje de chat etc.

es el que mas ingresos tiene hasta ahora .

según el informe de experis la demanda de profesionales en seguridad se ira incrementando un 10% mientras que la otra solo crece un 5.6%

la compañía demandara 2.5 millones de expertos en seguridad en los próximos 3 años a nivel mundial mientras en el mercado solo habrá 1 millón de candidatos disponibles .

la profesional en cyberseguridad es el perfil mas escaso y difícil de conseguir.

recuperación de elementos previos.

elaborar un ensayo de una cuartilla sobre los elementos que intervienen en el diseño de una red de área local

una red consta tanto como de hadware como de software también del área de donde se vaya a usar también la forma que vaya a tener la conexión el cable que se vaya a utilizar para hacer la red determinar cuantos equipos van a estar conectados para saber cuantos puertos va a tener la conexión.

mi mundo seria

libre de contaminación sin violencia en la calle con mas cámaras de vigilancia mas oportunidades de trabajo que a las personas se les trate por igual sin discriminación que el hombre y la mujer tengan los mismos derechos y no sean discriminados con menos injusticias sociales que no haya corrupción

1-.La comparación entre el modelo de datos OSI – TCP/IP

Tanto el modelo OSI como el modelo TCP/IP son

modelos de referencia que se utilizan para describir el proceso de comunicación

de datos. El modelo TCP/IP se utiliza

específicamente para la suite de protocolos TCP/IP, y el modelo OSI se utiliza

para el desarrollo de comunicación estándar para equipos y aplicaciones de

diversos proveedores. El modelo TCP/IP realiza el mismo proceso que el

modelo OSI, pero utiliza cuatro capas en lugar de siete. El cuadro de la Figura

1muestra una comparación de las capas de los dos modelos.

2. Descripción y

configuración de una tarjeta NIC

Haga clic en

el botón Inicio, seleccione Configuración y luego seleccione Panel de control.

Haga doble

clic en el icono Red. Aparece un cuadro de diálogo de Red.

Haga clic en

el botón Agregar. Seleccione Adaptador y haga clic de nuevo en el botón

Agregar.

Haga clic en

el botón Utilizar disco. Inserte el disquete del controlador de la tarjeta de

red en la unidad de disquete. Haga clic en Aceptar. La configuración de Windows

95 instalará el controlador.

Es posible

que Windows 95 le solicite que reinicie el sistema. Una vez que haya reiniciado

el computador, siga las instrucciones que aparecen al comienzo de este

ejercicio para verificar si la tarjeta de red funciona correctamente.

3.-Conexión de una

computadora a una red existente.

Una vez instalados los controladores de NIC,

podrá conectarse a la red. Conecte un cable de red, también denominado cable

Ethernet ode conexión directa, al puerto de red de la computadora. Conecte el

otro extremo al dispositivo de red o al jack de pared.Una vez conectado el

cable, observe las luces de enlace junto al puerto Ethernet en la NIC para ver

si hay actividad. La Figura 1 muestra

la actividad de red en una NIC. Si no hay

actividad, es posible que se deba a un cable defectuoso, a un puerto hub

defectuoso o, incluso, a una NIC defectuosa. Es posible que deba reemplazar un

dispositivo o más de uno para corregir el problema. Después de comprobar que la

computadora está conectada a la red y que las luces de enlace de la NIC indican

que la conexión funciona, la computadora necesitará una dirección IP. La

mayoría de las redes están configuradas para que la computadora reciba una

dirección IP automáticamente de un servidor de DHCP local. Si la computadora no

tiene una dirección IP, deberá introducir una dirección IP exclusiva en las

propiedades de TCP/IP de la NIC.

Todas las NIC deben configurarse con la

siguiente información:

* Protocolos Se debe implementar el mismo

protocolo entre dos computadoras que se comunican en la misma red.

* Dirección IP Esta dirección puede

configurarse y debe ser exclusiva para cada dispositivo. La dirección IP se

puede configurar manualmente, o DHCP puede asignarla de manera automática.

* Dirección MAC Cada dispositivo tiene una

dirección MAC exclusiva. La dirección MAC viene asignada desde la fábrica y no se

puede modificar.

Una vez que la computadora está conectada a

la red, se debe comprobar la conectividad con el comando ping. Utilice el

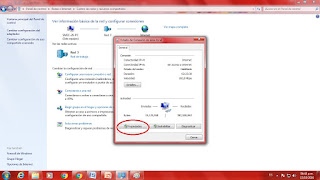

comando ip config, como se muestra en la Figura 2, para detectar su dirección

IP. Haga ping a su propia dirección IP para asegurarse de que su

NIC funcione correctamente. Después de

determinar el funcionamiento de su NIC, haga ping a su Gateway por defecto u otra

computadora de su red, como se indica en la Figura 3. Un Gateway por defecto

permite que un host se comunique fuera de su red. Si tiene conexión a Internet,

haga ping a un sitio Web conocido, como www.cisco.com. Si puede hacer ping

correctamente a un sitio de Internet o a otra computadora de su red, su

conexión funciona correctamente. Si no puede hacer ping a uno de ellos, deberá

verificar la conexión con el proceso de resolución de problemas.

4. Funcionamiento del comando ipconfig.

El comando ipconfig nos da la información relativa a las

conexiones de red en los sistemas operativos Windows.

Para ejecutarlo tenemos que ir a Incio --> Ejecutar --> poner "cmd" y luego darle a Enter. Con esto se nos abrirá una ventana de MS-DOS, entonces en la línea de comandos ponemos ipconfig y le damos a Enter. La salida de este comando nos dice principalmente la dirección IP, máscara y puerta de enlace de cada una de los adaptadores de red que tenga el equipo.

Este comando tiene algunas opciones (argumentos) como por ejemplo poner ipconfig /all, en la salida de este comando ademas de lo anterior te da información adicional como la MAC de la tarjeta de red, nombre del equipo, sufijo DNS de Windows, servidores DNS,...

Tenemos también las opciones ipconfig /renew que renueva la dirección del adaptador especifico, o ipconfig /release que libera la dirección del adaptador de red.

Es importante saber que la información que da el comando ipconfig es la IP que tiene la propia máquina en su/s adaptador/es de red. Si se tiene una dirección IP privada (definidas en la RFC1918) y se sale a Internet habrá un Router que estará haciendo NAT y la IP con la que se ve a la máquina en Internet será la IP pública que tenga configurada el Router para hacer el NAT. Dicha IP se puede comprobar en esta misma página (mirar arriba).

Para ejecutarlo tenemos que ir a Incio --> Ejecutar --> poner "cmd" y luego darle a Enter. Con esto se nos abrirá una ventana de MS-DOS, entonces en la línea de comandos ponemos ipconfig y le damos a Enter. La salida de este comando nos dice principalmente la dirección IP, máscara y puerta de enlace de cada una de los adaptadores de red que tenga el equipo.

Este comando tiene algunas opciones (argumentos) como por ejemplo poner ipconfig /all, en la salida de este comando ademas de lo anterior te da información adicional como la MAC de la tarjeta de red, nombre del equipo, sufijo DNS de Windows, servidores DNS,...

Tenemos también las opciones ipconfig /renew que renueva la dirección del adaptador especifico, o ipconfig /release que libera la dirección del adaptador de red.

Es importante saber que la información que da el comando ipconfig es la IP que tiene la propia máquina en su/s adaptador/es de red. Si se tiene una dirección IP privada (definidas en la RFC1918) y se sale a Internet habrá un Router que estará haciendo NAT y la IP con la que se ve a la máquina en Internet será la IP pública que tenga configurada el Router para hacer el NAT. Dicha IP se puede comprobar en esta misma página (mirar arriba).

5. Configuración

de una tarjeta NIC y un Modem

Para conectarse a Internet, es necesaria una

tarjeta de interfaz de red (NIC). La tarjeta NIC puede venir instalada desde la

fábrica, o el usuario puede adquirirla por su cuenta. En muy pocos casos, es

posible que deba actualizarse el controlador. Se puede utilizar el disco del

controlador que viene con la motherboard o el adaptador, o se puede suministrar

un controlador que se descargó del fabricante.

Después de instalar la NIC y el controlador,

se puede conectar la computadora a la red. Además de instalar una NIC, es

posible que también se deba instalar un módem para poder conectarse a Internet.

6.- Comandos AT

Todos los módems precisan un software para

controlar la sesión de comunicación. La mayoría del software de módems utiliza un

conjunto de comandos compatibles con Hayes. El conjunto de comandos Hayes se

basa en un grupo de instrucciones que siempre comienza con un conjunto de

caracteres de atención (AT), seguido de los caracteres de comando. Estos

comandos se denominan comandos AT. En la Figura 2, se muestra el conjunto de

comandos AT.Los comandos AT son comandos de control de módem. El conjunto de

comandos AT se utiliza para proporcionar al módem instrucciones tales como

marcar, colgar, reiniciar, entre otras. La mayoría de los manuales del usuario

que se incluyen con un módem tienen una lista completa del conjunto de comandos

AT.El código estándar compatible con Hayes para el marcado es ATDxxxxxxx. Por

lo general, no hay espacios en una cadena AT. Si se introduce un espacio, la

mayoría de los módems lo omitirá. La "x" representa el número

marcado. Habrá siete dígitos para una llamada local y 11 dígitos para una

llamada de larga distancia. Una W indica que el módem esperará una línea

externa, si es necesario, para establecer un tono antes de continuar. A veces,

se agrega una T, que representa el marcado por tonos, o una P, que representa

el marcado por pulsos.

7 Identifican cuales son otras tecnologías para

establecer la conectividad de la red, incluyendo la conectividad por línea de

energía.

Existen varias maneras de conectarse a

Internet. Las empresas de telefonía, cable, satélite y telecomunicaciones

privadas ofrecen conexiones a Internet para uso empresarial o doméstico. En la

década de 1990, Internet se utilizaba generalmente para la transferencia de

datos. Las velocidades de transmisión eran lentas en comparación con las

conexiones de alta velocidad que existen en la actualidad. La mayoría de las

conexiones a Internet eran módems analógicos que utilizaban el "sistema de

servicio telefónico tradicional" (POTS) para enviar y recibir datos. En

los últimos años, muchas empresas y usuarios domésticos han cambiado por

conexiones a Internet de alta velocidad. El ancho de banda adicional permite la

transmisión de voz y vídeo, y, también de datos. Es necesario comprender cómo

los usuarios se conectan a Internet y las ventajas y desventajas de los

diversos tipos de conexión

8.- Realizan

cuadro sinóptico de las tecnologías de banda ancha y de VoIP